스피어 피싱 정의 | 스피어 피싱이란 무엇입니까?

차례

스피어 피싱은 피싱과 어떻게 다른가요?

스피어 피싱 공격은 어떻게 작동합니까?

모든 사람은 스피어 피싱 공격을 경계해야 합니다. 일부 범주의 사람들은 공격을 받다 다른 것보다. 의료, 금융, 교육 또는 정부와 같은 산업에서 높은 수준의 직업을 가진 사람들은 더 큰 위험을 가지고 있습니다.. 이러한 산업에 대한 성공적인 스피어 피싱 공격은 다음과 같은 결과를 초래할 수 있습니다.

- 데이터 침해

- 큰 몸값 지불

- 국가 안보 위협

- 평판의 상실

- 법적 영향

피싱 이메일을 받는 것을 피할 수 없습니다. 이메일 필터를 사용해도 일부 스피어피싱 공격이 들어올 수 있습니다.

이를 처리할 수 있는 가장 좋은 방법은 스푸핑된 이메일을 식별하는 방법에 대해 직원을 교육하는 것입니다.

스피어 피싱 공격을 어떻게 방지할 수 있습니까?

- 소셜 미디어에 자신에 대한 정보를 너무 많이 올리지 마십시오. 이것은 귀하에 대한 정보를 얻기 위해 사이버 범죄자가 가장 먼저 찾는 곳 중 하나입니다.

- 사용하는 호스팅 서비스에 이메일 보안 및 스팸 방지 보호 기능이 있는지 확인하세요. 이것은 사이버 범죄자에 대한 첫 번째 방어선 역할을 합니다.

- 이메일의 출처를 확인할 때까지 링크나 첨부 파일을 클릭하지 마십시오.

- 요청하지 않은 이메일이나 긴급한 요청이 포함된 이메일을 주의하십시오. 다른 통신 수단을 통해 이러한 요청을 확인하십시오. 의심되는 사람에게 전화, 문자 또는 대면 대화를 제공하십시오.

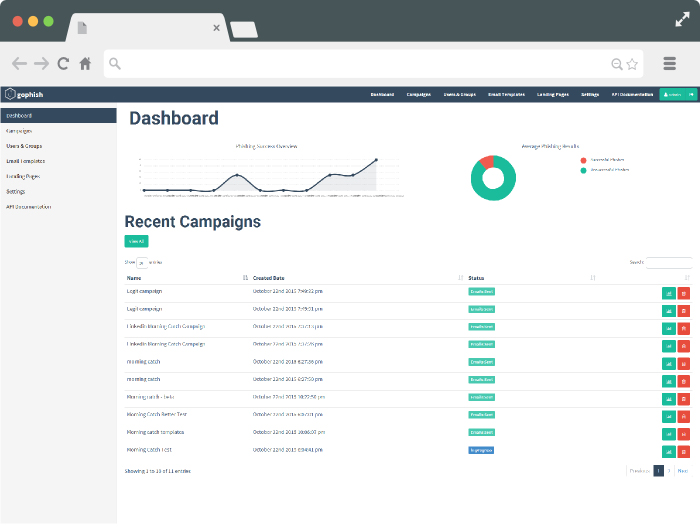

스피어 피싱 시뮬레이션은 직원들이 사이버 범죄자의 스피어 피싱 전술을 신속하게 파악할 수 있는 훌륭한 도구입니다. 사용자에게 스피어 피싱 이메일을 식별하여 피하거나 보고하는 방법을 가르치기 위해 고안된 일련의 대화형 연습입니다. 스피어 피싱 시뮬레이션에 노출된 직원은 스피어 피싱 공격을 발견하고 적절하게 대응할 가능성이 훨씬 더 높습니다.

스피어 피싱 시뮬레이션은 어떻게 작동합니까?

- 직원들에게 "가짜" 피싱 이메일을 받게 될 것이라고 알립니다.

- 사전에 피싱 이메일을 발견하는 방법을 설명하는 기사를 보내 테스트를 받기 전에 정보를 얻도록 하십시오.

- 피싱 교육을 발표한 달 중 임의의 시간에 "가짜" 피싱 이메일을 보냅니다.

- 얼마나 많은 직원이 피싱 시도에 넘어갔는지와 피싱 시도를 보고하지 않은 직원 수를 비교하여 통계를 측정합니다.

- 한 달에 한 번 피싱 인식에 대한 팁을 보내고 동료를 테스트하여 교육을 계속하십시오.

피싱 공격을 시뮬레이션하려는 이유는 무엇입니까?

귀하의 조직이 스피어피싱 공격을 받은 경우 성공적인 공격에 대한 통계를 보면 정신이 번쩍 들 것입니다.

스피어피싱 공격의 평균 성공률은 피싱 이메일 클릭률이 50%입니다.

이것은 귀사가 원하지 않는 유형의 책임입니다.

직장에서 피싱에 대한 인식을 높이면 직원이나 회사를 신용 카드 사기 또는 신원 도용으로부터 보호하는 것만이 아닙니다.

피싱 시뮬레이션은 회사가 수백만 달러의 소송 비용과 수백만 달러의 고객 신뢰를 잃게 만드는 데이터 유출을 방지하는 데 도움이 될 수 있습니다.

>>수많은 피싱 통계를 확인하고 싶다면 여기에서 2021년 피싱 이해를 위한 궁극의 가이드를 확인하세요.<<

Hailbytes에서 인증한 GoPhish Phishing Framework의 무료 평가판을 시작하려면 당신은 여기에서 저희에게 연락할 수 있습니다 더 많은 정보를 원하시거나 오늘 AWS에서 무료 평가판을 시작하십시오.